UTMとは、わかりやすく言うと「複数の異なるセキュリティ機能を一つのハードウェアに統合し、集中的にネットワーク管理を行うこと」で、つまり統合脅威管理(Unified Threat Management)を行うこととなります。

様々な脆弱性を攻撃してくるワームやウイルスなど、企業ネットワークは新たな脅威にさらされています。この脅威に対抗するために有効な製品が、「UTMアプライアンス」と呼ばれる物です。

UTMの仕組みについて

UTMは、インターネット上のあらゆる脅威への対策に必要なシステムが1つに集約されています。インターネットの出入口に設置することで、ウイルスなどの脅威を含まない安全な通信のみを通すことができます。これにより、UTM配下にある接続されたすべての機器が、ネットワーク経由の脅威から保護されます。

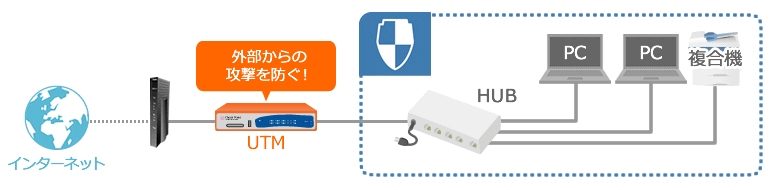

UTMはどこに設置する?接続イメージはこんな感じ!

UTMの構成配置としては、モデムやルーターからUTMにLANケーブルを接続し、UTMからLANケーブルで社内ネットワークに接続します。これにより、全ての通信がUTMを経由するように接続され、複合機などを含む社内機器・ネットワーク全体を保護することができます。

UTMの各機能が脅威をブロックします!

UTMには、ネットワーク攻撃から守るファイアウォール・IDS/IPS、ウイルスから守るアンチウイルス、迷惑メールや詐欺メールを遮断するアンチスパム、内部不正による脅威の感染を防ぐウェブフィルタリング、アプリケーションコントロールなどの機能が1台に詰め込まれています。

上記図のように、UTMに搭載された機能が「ウイルス・迷惑メール・不正侵入・不正パケット攻撃」などの外部からの攻撃と、「不正WEB閲覧・不正アプリの使用」などの内部で発生する問題行為を防ぎます。

ウイルスの感染や、情報漏洩などの脅威をUTMがブロックするので、安全な通信だけがネットワーク内部に接続できるようになります。

UTMの機能と対策の具体例

UTMにはどんな機能があるのでしょうか?UTMに搭載されている機能は、基本的にどの製品でも搭載されている機能と、製品によって搭載されていたりいなかったりする機能、製品独自で売りにしている機能がございます。

UTMの基本機能6つ

UTMは、ファイアウォールを起点としたセキュリティ機器になっています。どのUTM製品にも搭載されている主な機能としては、下記の6つが挙げられます。

ファイアウォール(不正侵入防止)機能

ファイアウォール(不正侵入防止)機能

パソコンの中にある大地なデータやパスワード、IDなど不正に侵入して抜き取る悪意あるアクセスをガードします。

IDS/IPS(不正パケット攻撃防止)機能

IDS/IPS(不正パケット攻撃防止)機能

不正パケットによる攻撃で、サーバへ負荷をかける行為、サービス運休・停止に陥る悪意あるアクセスをガードします。

WEBフィルタリング(閲覧規制)機能

WEBフィルタリング(閲覧規制)機能

危険なコンテンツが含まれるサイトを閲覧できないように規制することができます。

アンチウイルス(ウイルス対策)機能

アンチウイルス(ウイルス対策)機能

パソコンのデータ改ざん、削除を買ってに行うウィルスを常に新しい更新定義で侵入できないようにします。

アンチスパム(迷惑メール防止)機能

アンチスパム(迷惑メール防止)機能

大量の迷惑メール(スパムメール)を仕分けしてメールフォルダに収納。大事なメールを見過ごすことや詐欺メールに引っかかる事がなくなります。

VPNシステム(仮想専用線)機能

VPNシステム(仮想専用線)機能

VPN(仮想専用線)で繋げることで拠点同士のやりとりやリモートアクセスが安全に行えるようになります。

企業のネットワークセキュリティ対策では、ファイアウォール、IPSsec-VPN、SSL-VPN、アンチウイルス(アンチスパイウェアも含む)、P2P(Peer to Perr)ファイル型交換ソフト対策、インスタントメッセンジャー対策、Webコンテンツフィルタリング対策、IPS、アンチスパムなど、様々な機能が外部からの脅威への対策を実現します。また、WEB閲覧規制・アプリの規制と監視などが、内部からの不正も防止します。

脅威と脅威に対して有効な機能・対策の一覧

| 脅威 | 脅威に対し有効な機能・対策 | |||||

|---|---|---|---|---|---|---|

| ファイアウォール | IPS | Webコンテンツフィルタリング | Web・アンチウイルス | メール・アンチウイルス | アンチスパム | |

| スパムメール (迷惑メール) |

- | - | - | - | - | ○ |

| スパイウェア | - | ○ | ○ | ○ | - | - |

| ボットネット | - | ○ | ○ | ○ | - | - |

| トロイの木馬 | - | ○ | ○ | ○ | - | - |

| フィッシング | - | - | ○ | - | - | ○ |

| 情報漏洩 | - | - | ○ | - | - | ○ |

| マスメール型ウイルス | - | - | ○ | - | ○ | ○ |

| Web型ウイルス | - | - | ○ | ○ | - | - |

| DoS攻撃 | ○ | ○ | - | - | - | - |

| P2Pソフト | - | ○ | - | - | - | - |

UTMその他の機能

基本機能以外の「製品ごとに搭載の有無が異なる機能の例」としては、下記のような機能が挙げられます。

アプリケーションコントロール機能

セキュリティ的に問題がありそうなアプリケーションをブロック、もしくは制限することで、ウイルス感染や情報漏えいなどの脅威から守ります。

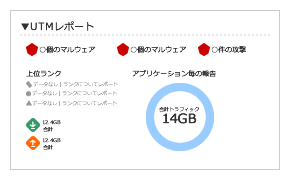

セキュリティ・レポート機能

自社のセキュリティ状態を確認するのに役立つ機能です。レポートの記載項目や提示の仕方などは、各製品によって異なります。

UTM(統合脅威管理)は、現在さまざまな製品が提供されています。

弊社にお任せいただければ、各メーカー・各製品のセキュリティコンセプトや特徴、対応している脅威の内容、実装している機能、処理速度、拡張性などを総合的に評価し、御社システムにふさわしいベンダーと製品を選定致します。

TEL:03-5913-9997

※特に記載がない価格表示については、事業者向けに税抜価格で表示しております。